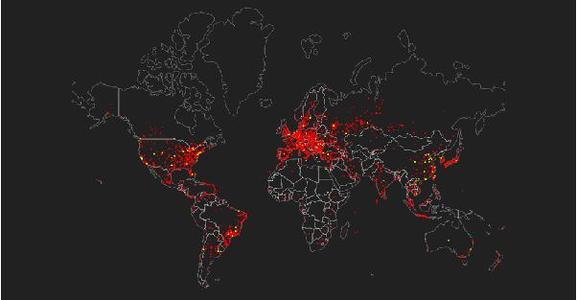

僵尸网络在全世界范围内强制使用超过150万台RDP服务器

安全研究人员发现了一种新的僵尸网络,它一直在攻击运行暴露于互联网的远程桌面协议(RDP)连接的Windows系统。

该研究人员发现Morphus实验室的Renato Marinho发现僵尸网络攻击了1,596,571个RDP终端,这个数字很可能会在未来几天内上升。

名为GoldBrute,僵尸网络的工作原理如下:

僵尸网络蛮力并通过RDP访问Windows系统。

下载包含GoldBrute恶意软件代码的ZIP文件。

扫描互联网新的RDP端点,这些端点不属于主要的GoldBrute RDP端点列表。

在找到80个新的RDP端点后,它会将IP地址列表发送到其远程命令和控制服务器。

受感染的主机收到强制的IP地址列表。对于每个IP地址,机器人必须尝试进行身份验证时只有一个用户名和密码。每个GoldBrute bot都会获得不同的用户名和密码组合。

Bot执行暴力攻击并将结果报告给C&C服务器。

GOLDBRUTE僵尸网络规模不断扩大

目前尚不清楚GoldBrute僵尸网络到底有多大。众所周知,僵尸网络的“可扩展”RDP目标列表在过去几天内已经增长,因为它慢慢发现新的RDP端点发起攻击。

GoldBrute主要RDP目标列表的增长也表明其受感染设备的基数增加。

对于运行在Internet上暴露的RDP端点的公司和用户来说,坏消息是僵尸网络也很难被发现并停止。这是因为每个受感染GoldBrute的系统只会针对每个受害者启动一次密码猜测尝试,从而阻止提供强力保护的安全系统免于入侵。

BLUEKEEP掩盖了真正的危险

GoldBrute僵尸网络的发现也强调,目前,暴力攻击仍然是在线暴露的RDP系统的最大威胁。

尽管围绕着迫使新的BlueKeep RDP漏洞武器化的迫在眉睫的威胁感到恐慌,但安全研究人员表示,今天的大多数RDP攻击都是经典的暴力攻击。

根据网络威胁情报公司Bad Packets今天发布的统计数据,针对BlueKeep漏洞的RDP扫描仅占过去一周所有恶意RDP流量的3.4%。

另一方面,RDP暴力攻击和利用较旧的RDP漏洞的尝试占96.6%,这表明多个安全公司和安全研究人员有意识地决定不发布有效的BlueKeep漏洞,这是一个很好的决定。

免责声明:本文由用户上传,与本网站立场无关。财经信息仅供读者参考,并不构成投资建议。投资者据此操作,风险自担。 如有侵权请联系删除!

-

预约试驾比亚迪元PLUS前,需注意以下几点:首先确认车型配置与预算是否匹配,了解车辆性能及续航信息。其次,...浏览全文>>

-

小鹏G7试驾前,新手需掌握以下步骤:1 预约试驾:通过官网或APP预约,选择合适时间和地点。2 准备证件:...浏览全文>>

-

预约别克GL8试驾,4S店提供专业且贴心的服务流程。首先,可通过电话或线上平台提前预约,选择合适的时间与车型...浏览全文>>

-

试驾奇瑞新能源QQ多米,新手可参考以下流程:1 预约试驾:通过官网或4S店预约,选择合适时间。2 到店接...浏览全文>>

-

试驾宝马X1,感受紧凑型SUV中的驾驶乐趣。轻踩油门,2 0T发动机迅速响应,动力输出平顺有力,提速迅猛。方向...浏览全文>>

-

福特烈马预约试驾,线上+线下操作指南:线上预约:访问福特官网或官方App,选择“试驾预约”,填写个人信息、...浏览全文>>

-

奥德赛试驾预约,简单几步,开启完美试驾之旅。只需三步,即可轻松完成预约:第一步,访问官网或拨打热线;第...浏览全文>>

-

想要快速锁定雷克萨斯ES的试驾名额,可采取以下方法:首先,访问雷克萨斯官网或使用官方APP,填写基本信息并提...浏览全文>>

-

想体验理想L8的智能与豪华?现在即可在线下预约试驾!作为一款中大型SUV,理想L8融合了家庭出行与科技感,搭载...浏览全文>>

-

试驾SRM鑫源摩托车时,需注意以下几点:首先,确认车辆状态,检查刹车、轮胎、灯光等是否正常。其次,选择安全...浏览全文>>

- 理想L8试驾线下预约

- 宝马X1预约试驾,4S店体验全攻略

- 华晨新日预约试驾,如何享受4S店的专业服务?

- 小鹏P7+试驾,开启完美驾驭之旅

- 元UP试驾预约,快速上手指南

- 金龙汽车预约试驾,新手试驾注意事项

- 蓝电试驾预约,如何快速预约并体验驾驶乐趣?

- 乐道L60试驾,如何在4S店快速预约?

- 小鹏MONA M03试驾,开启完美驾驭之旅

- 试驾别克昂科威,轻松几步,畅享豪华驾乘

- 云度新能源预约试驾有哪些途径

- 乐道L60试驾,如何在4S店快速预约?

- 哈弗大狗试驾,开启完美驾驭之旅

- 试驾深蓝汽车深蓝S05,线上+线下操作指南

- 日产奇骏试驾怎么预约

- 鸿蒙智行问界M9预约试驾,新手试驾注意事项

- 奇瑞艾瑞泽8预约试驾怎么预约

- 荣威预约试驾全攻略

- 坦克试驾,开启完美驾驭之旅

- 吉利银河预约试驾需要注意什么